3DSWare提取简明教程

时间:2014-12-10 09:31:41 来源:多玩 作者:xym814 热度: 657 次

最近不少玩家说到全民DUMP ESHOP时代来临,真的是这样吗?不管怎么样,小编在这里还是给大家分享一下3DSWare提取简明教程吧,相信对玩家们是非常有用的。

最近不少玩家说到全民DUMP ESHOP时代来临,真的是这样吗?不管怎么样,小编在这里还是给大家分享一下3DSWare提取简明教程吧,相信对玩家们是非常有用的。

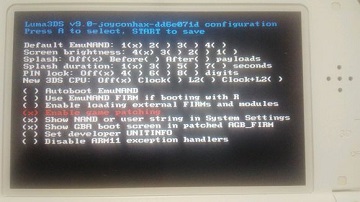

1) 在4.5官方系统的3DS上触发漏洞运行3DS_Multi_Decryptor(玩GW的都知道该怎么操作了,替换附件中的Launcher.dat即可)

2) 下载虚拟系统备份工具emunandtool

3) 下载十六进制编辑软件 HxD

4) 在3DS端运行Multi Decryptor时,选择"NAND FAT16 partition padgen", 会在SD卡上生成nand.fat16.xorpad文件(注意SD卡必须保留1GB以上的空间)

5) 把nand.fat16.xorpad复制到PC上

6) 用虚拟系统备份工具emunandtool提取SD上的虚拟分区文件"emuNAND.bin"并复制到PC上

7) 用HxD打开emuNAND.bin

8) 转到HxD菜单中的编辑-> 选择块-> 长度.

9) 把长度设置为0B930000(16进制)

10) 按delete键移除选择的块(删除偏移地址0x0B930000前的一切数据)

11) 保存文件(编辑保存后的emuNAND.bin文件会和生成的nand.fat16.xorpad大小差不多)

12) 把padxorer.exe ,nand.fat16.xorpad文件与emuNAND.bin放入同一个文件中,进行异或操作,这将会解密emuNAND.bin并生成decrypted_emuNAND.bin(命令行格式:padxorer <input file 1> <input file 2> )

13) 下载磁盘应用工具winimage

14) 用winimage打开解密后的fat 16分区文件,即decrypted_emuNAND.bin

15) 提取并保存nand/dbs/ticket.db

16) 把ticket.db放到ticket-titlekey_stuff文件夹中,用dumpTicketKeys.py提取ticket.db中的密钥(命令行格式:

dumpTicketKeys.py ticket.db),并生成加密的encTitleKeys.bin

17) 把encTitleKeys.bin文件复制到SD上

18) 再次运行Multi Decryptor并选择Title key decryptor,此时会在SD卡上生成解密后的decTitleKeys.bin文件

19) 此时会在SD卡上生成解密后的decTitleKeys.bin文件

20) 把decTitleKeys.bin也放入ticket-titlekey_stuff文件夹中,命令行运行printKeys.py,会生成TitleID与TitleKey的列表

21) 从列表中选择想要提取的游戏或DLC的TitleID与TitleKey,运行CDNto3DS.py下载所选的游戏或DLC(命令行格式: CDNto3DS.py

TitleID TitleKey -redown),下载进度条完成后会自动生成.3DS与.CIA格式

CDNto3DS.py详细用法:

命令行输入格式: CDNto3DS.py TitleID TitleKey [-redown -redec -no3ds -nocia]'

'-redown : 从ESHOP服务器下载游戏或DLC'

'-redec : 试图重新解密下载内容'

'-no3ds : 不构建3DS格式文件'

'-nocia : 不构建CIA格式文件'

3DS多用解密工具集:K73.COM

热门新闻

我要评论 查看全部评论 (0)>>

3ds磁铁法破解教程

3ds磁铁法破解教程 3ds A9/B9跨区游戏图文教程【附Luma跨区工

3ds A9/B9跨区游戏图文教程【附Luma跨区工

《怪物猎人世界》全14种武器介绍

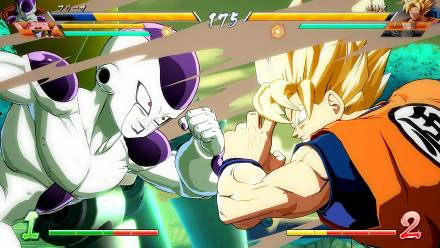

《怪物猎人世界》全14种武器介绍 《龙珠斗士z》释出试玩视频 完美

《龙珠斗士z》释出试玩视频 完美 《怪物猎人世界》E3 2017联机试玩

《怪物猎人世界》E3 2017联机试玩 《异度之刃2》40分钟实机试玩视频

《异度之刃2》40分钟实机试玩视频 《重装机兵Xeno》主角、战车、战

《重装机兵Xeno》主角、战车、战 《超级马里奥奥德赛》官方新场景

《超级马里奥奥德赛》官方新场景 《怪物猎人世界》超清实机截图欣

《怪物猎人世界》超清实机截图欣 《南方公园完整破碎》E3 2017实机

《南方公园完整破碎》E3 2017实机